Kaspersky ICS CERT identifiziert Angriffe auf deutsche Zulieferer für Industrieunternehmen

. Unternehmen weltweit über zielgerichtete Phishing-Mails angegriffen

. Angreifer nutzten Mimikatz-Programm

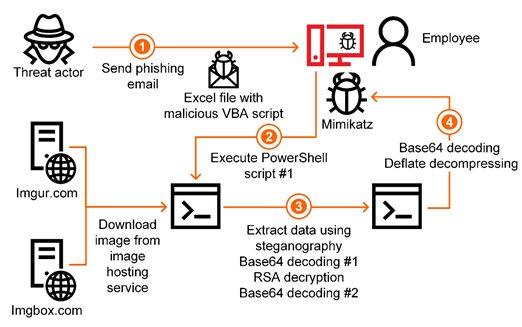

Bereits Anfang 2020 wurde über eine Reihe zielgerichteter Angriffe auf Industrieunternehmen in verschiedenen Regionen berichtet. Nach Analysen des Kaspersky ICS CERT [1] konzentrierten sich diese auf Systeme in Japan, Italien, Deutschland und Großbritannien. Die Angreifer hatten dabei Anbieter von Geräten und Software für Industrieunternehmen im Visier und nutzten infizierte Microsoft-Office-Dokumente, PowerShell-Skripte und verschiedene Techniken, die eine Erkennung und Analyse der Malware schwierig gestalten, wie beispielsweise Steganografie [2], eine Technologie zum Verbergen von Daten.

Angriffe auf Industrieobjekte sind hochentwickelt und ziehen diverse Konsequenzen nach sich: von erfolgreicher Industriespionage bis hin zu erklecklichen finanziellen Verlusten. Die Experten von Kaspersky haben nun eine Reihe von Angriffen untersucht, deren anfänglicher Angriffsvektor Phishing-Mails waren, die für jedes Opfer individuell sprachlich angepasst wurden. Die verwendete Malware führte nur dann Aktivitäten aus, wenn die Sprache des Betriebssystems mit der in der Phishing-Mail übereinstimmte. Im Falle eines Angriffs auf ein japanisches Unternehmen wurden beispielsweise der Text der Mail und das mit schädlichen Makros kompromittierte Microsoft-Office-Dokument auf Japanisch verfasst. Um das Malware-Modul erfolgreich zu entschlüsseln, musste das Betriebssystem zudem über eine japanische Lokalisierung verfügen.

Eine genauere Analyse zeigte, dass die Angreifer das Programm Mimikatz [3] verwendet haben, um die Authentifizierungsdaten von Windows-Konten des kompromittierten Systems zu stehlen. Diese Informationen können von Angreifern verwendet werden, um Zugriff auf weitere Systeme im Unternehmensnetzwerk zu erhalten und weitere Angriffe zu entwickeln. Angreifer erhalten damit auch Zugriff auf Konten mit Domänenadministratorrechten.

In allen entdeckten Fällen wurde die Malware durch Sicherheitslösungen von Kaspersky blockiert, die Angreifer konnten ihre Aktivitäten daher nicht fortsetzen. Infolgedessen bleibt das endgültige Ziel der Kriminellen unbekannt.

"Diese Angriffe erregten aufgrund mehrerer nicht standardmäßiger technischer Lösungen, die von den Angreifern verwendet wurden, unsere Aufmerksamkeit", erklärt Vyacheslav Kopeytsev, Sicherheitsexperte bei Kaspersky. "Beispielsweise wird das Malware-Modul mithilfe von Steganografiemethoden im Image codiert, das Image selbst wird dabei auf legitimen Webressourcen gehostet. Das macht es fast unmöglich, den Download solcher Malware mithilfe von Lösungen zur Überwachung und Steuerung des Netzwerkverkehrs zu erkennen: Aus Sicht technischer Lösungen unterscheidet sich diese Aktivität nicht von dem üblichen Zugriff auf ein legitimes Image-Hosting. In Verbindung mit den anvisierten Zielen dieser Infektionen zeigen diese Techniken eine ausgefeilte und selektive Natur der Angriffe. Es ist besorgniserregend, dass insbesondere industrielle Auftragnehmer zu den Opfern des Angriffs gehören. Wenn die Authentifizierungsdaten von Mitarbeitern der Zuliefererorganisation in die falschen Hände geraten, kann dies zu vielen negativen Konsequenzen führen – angefangen beim Diebstahl vertraulicher Daten bis hin zu Angriffen auf Industrieunternehmen durch vom Auftragnehmer verwendete Remoteverwaltungstools."

"Der Angriff auf industrielle Auftragnehmer zeigt, dass es für einen zuverlässigen Betrieb von entscheidender Bedeutung ist, sicherzustellen, dass sowohl Workstations als auch Server geschützt sind – sowohl in Unternehmens- als auch in betrieblichen Technologie-Netzwerken", ergänzt Anton Shipulin, Solution Business Lead bei Kaspersky Industrial CyberSecurity. "Obwohl ein starker Endpunktschutz ausreicht, um ähnliche Angriffe zu verhindern, empfehlen wir dennoch einen ganzheitlichen Ansatz zur Unterstützung der Cyber-Abwehr der Industrieanlage zu verwenden. Angriffe über Auftragnehmer oder Lieferanten können innerhalb des Unternehmens völlig unterschiedliche Einstiegspunkte haben, einschließlich des OT-Netzwerks. Obwohl die Hintergründe des Angriffs unklar bleiben, ist es besser davon auszugehen, dass die Angreifer das Potenzial haben, sich Zugang zu den kritischen Systemen der Einrichtung zu verschaffen. Moderne Mittel zur Netzwerküberwachung, Anomalie- und Angriffserkennung können dazu beitragen, Anzeichen eines Angriffs auf industrielle Steuerungssysteme und -geräte rechtzeitig zu erkennen und einen Vorfall zu verhindern."

Kaspersky-Empfehlungen für mehr Schutz für Industrieunternehmen

. Mitarbeiter im sicheren Umgang mit E-Mails schulen, damit diese insbesondere Phishing-Mails erkennen können.

. Die Ausführung von Makros in Microsoft-Office-Dokumenten sowie von PowerShell-Skripten wenn möglich beschränken.

. Bei PowerShell-Prozess-Startups drauf achten, welche Microsoft-Office-Anwendungen initiiert wurden. Nach Möglichkeit sollten Programme keine Debug-Privilegien (SeDebugPrivilege) erhalten

. Eine Sicherheitslösung wie Kaspersky Endpoint Security for Business [4] nutzen, die Sicherheitsrichtlinien zentral verwalten kann und aktuelle Antiviren-Datenbanken und Softwaremodule für Sicherheitslösungen bietet.

. Eine dedizierte Sicherheitslösung für Endpoints und Netzwerke der Betriebstechnologie wie Kaspersky Industrial Cybersecurity for Nodes oder Kaspersky Industrial Cybersecurity for Networks [6] nutzen, um einen umfassenden Schutz aller industriellen Systeme zu gewährleisten.

. Konten mit Domänenadministratorrechten nur mit Bedacht einsetzen. Nach der Verwendung solcher Konten sollte das System, auf dem die Authentifizierung durchgeführt wurde, neu gestartet werden.

. Eine Kennwortrichtlinie mit bestimmten Komplexitätsvorraussetzungen und regelmäßigen Kennwortänderungen im gesamten Unternehmen implementieren.

. Beim Verdacht auf eine Infektion eine Antivirenprüfung starten und eine Kennwortänderung für sämtliche Konten, die zum Anmelden bei den gefährdeten Systemen verwendet wurden, erzwingen.

Die Experten von Kaspersky ICS CERT überwachen weiterhin neue, ähnliche Fälle. Sollten Unternehmen auf einen solchen Angriff stoßen, können sie diesen über https://ics-cert.kaspersky.com/contacts/ melden

Die vollständige Analyse zu den Angriffen ist verfügbar unter https://ics-cert.kaspersky.com/…

[2] https://www.kaspersky.com/blog/digital-steganography/27474/

[3] https://www.security-insider.de/was-ist-mimikatz-a-851187/

[4] https://www.kaspersky.de/small-to-medium-business-security

[5] https://www.kaspersky.de/enterprise-security/industrial

Nützliche Links:

. Analyse des Kaspersky ICS CERT: https://ics-cert.kaspersky.com/reports/2020/05/28/steganography-in-targeted-attacks-on-industrial-enterprises/

. Grafik zum Vorgehen der Angreifer: https://box.kaspersky.com/…

Kaspersky ist ein internationales Cybersicherheitsunternehmen, das im Jahr 1997 gegründet wurde. Die tiefgreifende Threat Intelligence sowie Sicherheitsexpertise von Kaspersky dient als Grundlage für innovative Sicherheitslösungen und -dienste, um Unternehmen, kritische Infrastrukturen, Regierungen und Privatanwender weltweit zu schützen. Das umfassende Sicherheitsportfolio des Unternehmens beinhaltet führenden Endpoint-Schutz sowie eine Reihe spezialisierter Sicherheitslösungen und -Services zur Verteidigung gegen komplexe und sich weiter entwickelnde Cyberbedrohungen. Über 400 Millionen Nutzer und 250.000 Unternehmenskunden werden von den Technologien von Kaspersky geschützt. Weitere Informationen zu Kaspersky unter http://www.kaspersky.de/

Kaspersky Labs GmbH

Despag-Straße 3

85055 Ingolstadt

Telefon: +49 (841) 98189-0

Telefax: +49 (841) 98189-100

http://www.kaspersky.de

Berkeley Kommunikation GmbH

Telefon: +49 (89) 747262-43

Fax: +49 (89) 747262-800

E-Mail: florian.schafroth@berkeleypr.com

Telefon: +49 (841) 98189-322

Fax: +49 (841) 98189-100

E-Mail: anne.mickler@kaspersky.com

![]()