-

BOLL Engineering gibt Partnerschaft mit Deep Instinct bekannt

Der in Wettingen, Le Mont-sur-Lausanne und Ulm (D) beheimatete IT-Security-Distributor BOLL hat mit dem international tätigen Unternehmen Deep Instinct eine Distributionsvereinbarung unterzeichnet. Dadurch erhält BOLL die exklusiven Vertriebsrechte in der Schweiz und in Österreich für die wohl innovativste Lösung zur wirksamen Prävention gegen Cyberattacken. Deep Instinct setzt konsequent auf Deep Learning. Dafür hat das innovative Unternehmen als bisher einziger Hersteller im Endpoint-Security-Markt ein Deep Learning Cybersecurity Framework entwickelt, dessen Algorithmen ganz auf die IT-Security-Thematik zugeschnitten sind. Mit dieser Technologie verfolgt Deep Instinct einen präventiven Ansatz und erreicht so, dass bekannte, unbekannte und Zero-Day-Malware abgewehrt wird, bevor sie in die zu schützende Umgebung gelangt. Deep Instinct hat dabei eine Zero-Day-Genauigkeit von…

-

WLAN und LAN – Getrennte Welten waren gestern

Einen übermässigen Pizzakonsum beispielsweise, den störenden Lärm der Rasenmäher in der Nachbarschaft oder Probleme mit der Internetverbindung … Gut, lässt sich zumindest die letztgenannte Problematik elegant und wirksam lösen. Denn hier kommen die zukunftssicheren WLAN-Lösungen von Alcatel-Lucent-Enterprise ins Spiel. Im Zentrum steht mit «OmniAccess Stellar» eine flexible und skalierbare WLAN-Lösung mit einer breiten Reihe von Access Points der neuesten Generation. Zu den wesentlichsten Vorzügen zählen: Geringe Anschaffungskosten (keine WLAN-Controller-Hardware nötig) Geringe Betriebskosten (weniger Geräte/Kühlung, keine Backup-Controller) Höchste Verfügbarkeit (jeder AP kann mehrere Rollen einnehmen) Zero Touch (Netzwerkerweiterungen und Umkonfigurationen ohne den Einsatz von Spezialisten vor Ort) WLAN und LAN – Getrennte Welten waren gestern Die Alcatel-Lucent-Enteprise Lösung bietet darüber hinaus…

-

Privilegierte Zugriffe perfekt geschützt

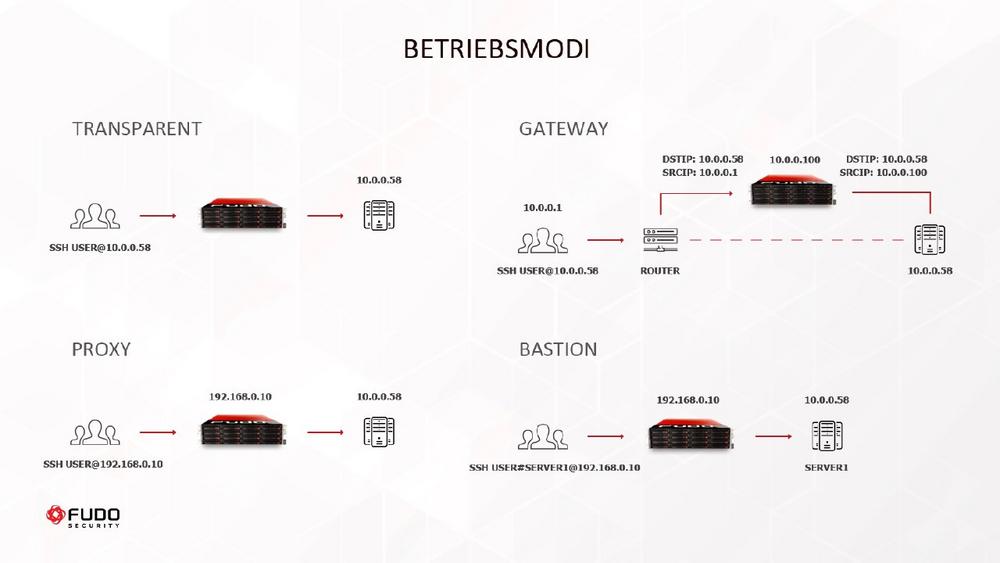

Privilegierte Anwender – sowohl eigene Mitarbeitende als auch externe Partner – haben Zugriff auf unternehmenskritische Ressourcen. In manchen Unternehmen werden die Konten solcher Nutzer nicht zentral verwaltet, Fernzugriffe nur ungenügend überwacht und womöglich sogar Benutzerkonten von mehreren Personen parallel genutzt. Dies wiegt umso schwerer, als es oftmals Monate oder sogar Jahre dauert, bis ein Missbrauch privilegierter Zugriffsrechte entdeckt wird. PAM schützt vor Angriffen aus dem privilegierten Bereich Mit Privileged-Access-Management-Lösungen (PAM) können Unternehmen diesen Problemen begegnen. PAM überwacht sämtliche Zugriffe, zeichnet die User Sessions auf und unterstützt Sicherheit und Compliance durch stringentes Management privilegierter Benutzerkonten und deren Passwörter. Die derzeit wohl fortschrittlichste PAM-Lösung auf dem Markt heisst Fudo PAM und stammt…

-

Erkennen Sie frühzeitig Security Incidents und reagieren Sie schnell und effektiv darauf.

Cyberkriminelle agieren leise, versteckt und schlagen unerwartet zu. Sicherheitsmassnahmen helfen Ihnen den Aufwand für Angreifer zu erhöhen, halten diesen aber in den seltensten Fällen wirklich auf. Daher ist es besonders wichtig, Angriffe schnell zuerkennen und noch schneller darauf reagieren zu können. Eine besondere Rolle spielt hierbei die Absicherung Ihrer Endpoints – PCs, Laptops, mobile Geräte, aber auch Server und Multifunktionsgeräte in Ihrem Unternehmensnetzwerk. Diese Endpoints sind die zentrale Schnittstelle zwischen den Anwendern und der Informationstechnologie innerhalb Ihres Unternehmens. Deshalb zählt Endpoint-Security zu einer der grössten Herausforderungen! Aber was genau ist jetzt überhaupt Endpoint Detection & Response (EDR) und wie funktioniert das? Hier ein kurzer Überblick: Bei Endpoint Detection & Response…

-

BOLL wird zertifizierter Distributor von Fudo Security für die DACH-Region

Bei Fudo PAM handelt es sich um eine wegweisende «Privileged Access Management»-Lösung (PAM) zur Überwachung, Kontrolle und Aufzeichnung von Zugriffen auf sensible Daten und Systeme. Fudo PAM wird dazu als Gateway im Netzwerk in die Session eingebunden und ist in der Lage, sämtliche Daten aufzuzeichnen, mit Zeitstempeln zu versehen und verschlüsselt zu archivieren. Unerlaubte Zugriffe, Aktivitäten und Kommandos erkennt und meldet Fudo PAM in Echtzeit, sodass eine kritische Verbindung automatisch getrennt und der angreifende Account gegebenenfalls gesperrt werden kann. Gleichzeitig erfolgt eine Aufzeichnung der Session, die sich später zu Dokumentations-, Schulungs- und forensischen Zwecken nutzen lässt. Im Gegensatz zu anderen PAM-Lösungen setzt Fudo PAM dabei auf die Aufzeichnung von Rohdaten…

-

Inventar, Management und Sicherheit für vernetzte medizinische Geräte

Medizinische Geräte vom Perfusor über den Patientenmonitor bis zum MRT sind heutzutage immer öfter vernetzt – sei es, um ihre Funktion zu überwachen oder die gewonnenen Daten zentral zu analysieren. Eine Studie von Frontier Communications postuliert denn auch, dass schon 2020 gegen 40 Prozent der gesamten IoT-Technologie auf das Gesundheitswesen entfallen. Und 60 Prozent der Healthcare-Institutionen nutzen demnach bereits die Möglichkeiten von IoT – oder besser gesagt IoMT: Internet of Medical Things. Dem gegenüber steht die Tatsache, dass in vielen Spitälern die komplette Übersicht über das Inventar der klinischen IoT-Geräte fehlt, ganz zu schweigen vom Wissen über deren Standorte, Nutzung und technische Verwundbarkeiten. Das sind schlechte Voraussetzungen für ein ganzheitliches…

-

Synack: Penetration Testing der fortgeschrittenen Art

Schwachstellen treten in jedem IT-System auf, von der einzelnen Applikation bis zu ganzen Netzwerksegmenten. Traditionell nutzt man zum Aufspüren von Sicherheitslecks sogenannte Vulnerability-Scanning-Werkzeuge. Diese liefern als Resultat ihrer Prüftätigkeit regelmässig eine Liste der erkannten Schwachstellen und klassifizieren sie dabei nach Schweregrad. Vulnerability Scanning ist bei allen grösseren Unternehmen Usus und unterstützt das Patch Management massgeblich. Penetration Tests greifen tiefer Ein Scan auf bekannte Schwachstellen zeigt jedoch nicht das gesamte Bild, das ein Angreifer von der fraglichen Infrastruktur erlangt. Vulnerability Scanning deckt nur bereits bekannte Sicherheitslecks ab, die sich automatisiert erkennen lassen. Alle anderen Methoden, die Cyberkriminelle für ihre Attacken nutzen, werden nicht erfasst. Denn auch wenn die gesamte Infrastruktur auf…

-

BOLL zeichnet Partnervertrag mit Medigate

Der in Ulm ansässige IT-Security-Distributor BOLL ist eine strategische Partnerschaft mit dem israelisch-amerikanischen Unternehmen Medigate eingegangen. Demnach vertreibt BOLL ab sofort die führende Lösung für die Erkennung und Sicherung von vernetzter Medizintechnik in Deutschland. Medizinische Geräte sind immer öfter vernetzt – sei es, um ihre Funktion zu überwachen oder die gewonnenen Daten zentral zu analysieren. Dem gegenüber steht die Tatsache, dass in vielen Spitälern die komplette Übersicht über das Inventar der klinischen IoT-Geräte fehlt, ganz zu schweigen vom Wissen über deren Standorte, Nutzung und technische Verwundbarkeiten. Das sind schlechte Voraussetzungen für ein ganzheitliches Management und für die Sicherheit der Medizintechnik. Das 2017 gegründete, auf IoMT (Internet of Medical Things) spezialisierte…

-

BOLL unterzeichnet Partnervertrag mit Synack

Dadurch erhalten wir die Vertriebsrechte für die Penetration-Testing-Lösung von Synack und ergänzen so unser weitreichendes IT-Security-Lösungsangebot mit einer wegweisenden Plattform für das Auffinden und Beheben von Schwachstellen. Synack geht mit seiner Penetration-Testing-Lösung einen höchst innovativen und wirksamen Weg. So kombiniert das Unternehmen künstliche Intelligenz (KI) und maschinenlernfähige Sicherheitssoftware mit dem Wissen und der Erfahrung der weltweit besten White-Hat-Hacker und Cybersecurity-Engineers. Diese sind in einem globalen Netzwerk miteinander verbunden und bilden als Synack Red Team (SRT) den Kern der skalierbaren, effektiven Crowdsourcing-Sicherheitslösung. Die Sicherheitstests stehen über ein Kundenportal als Managed Service rund um die Uhr zur Verfügung. Synack wurde 2013 von den ehemaligen Sicherheitsexperten Jay Kaplan (CEO) und Dr. Mark Kuhr…