-

Sophos modernisiert Partnerportal und startet neuen Partner-Blog

Sophos hat umfassende Updates bei seinem Partnerportal vorgenommen. Mit dem neuen Auftritt erhalten die Channel-Partner eine moderne, intuitive Plattform, die Marketing- und Vertriebsaktivitäten noch effizienter unterstützt. Im Mittelpunkt steht eine vollständig überarbeitete Benutzeroberfläche, die den Zugriff auf Tools und Inhalte vereinfacht. Ergänzt wird dies durch smart geführte Demand-Generation-Kampagnen mit automatisiertem Co-Branding, mit denen Partner Marketingkampagnen schneller umsetzen können. Auch die Asset-Bibliothek wurde optimiert und bietet nun eine verbesserte Navigation sowie erweiterte Suchfunktionen. Parallel dazu startet Sophos den neuen Partner Blog. Dieser dient als zentrale Informations- und Kommunikationsplattform für den IT-Channel und bündelt Partner-News, Portal-Updates, Produktinformationen und strategische Ankündigungen an einem Ort. „Unser Partner-Portal ist neben der persönlichen Betreuung die wichtigste Schnittstelle…

-

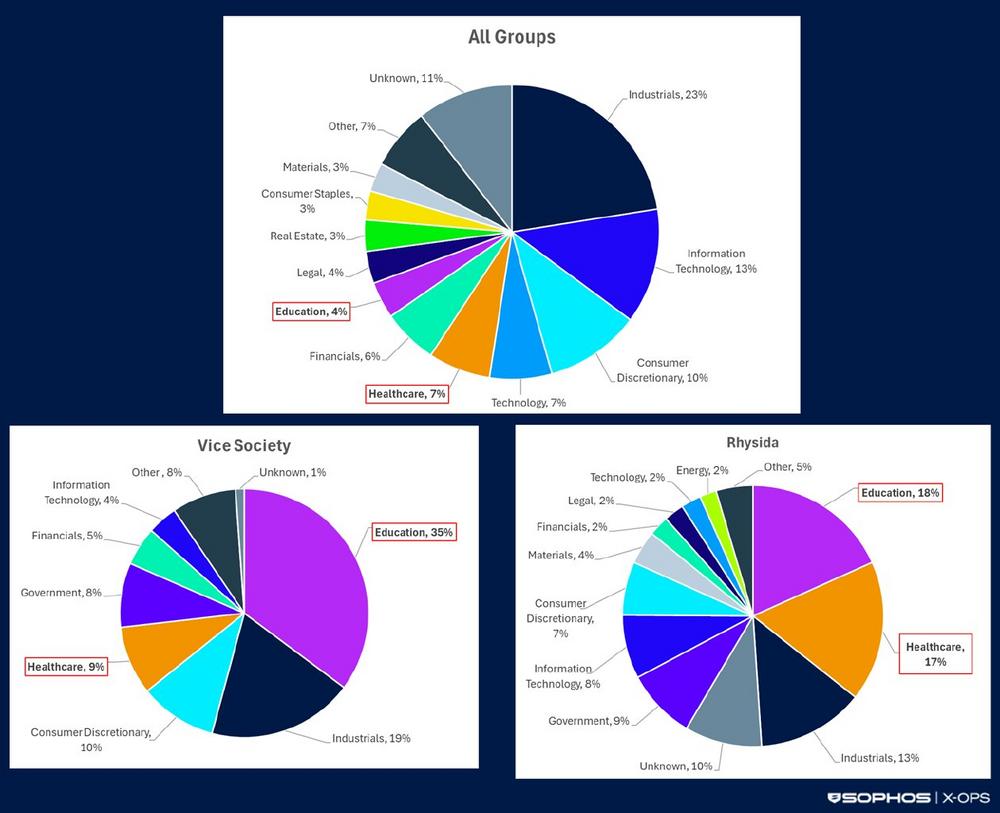

Ene, mene, muh? Wie Ransomware-Gruppen ihre Opfer auswählen

Die Sophos X-Ops Counter Threat Unit (CTU) untersucht in einer neuen Studie, wie Ransomware-Akteure ihre Ziele auswählen. Das Ergebnis macht einmal mehr klar, dass die Cyberkriminelle gerne den Weg des geringsten Widerstands gehen: die überwiegende Mehrheit der untersuchten Ransomware-Angriffe erfolgte opportunistisch und nicht gezielt. Die Analyse der CTU-Telemetriedaten belegt, dass Angreifer in den meisten Fällen ihre vorhandenen Zugriffsrechte ausnutzen, anstatt Opfer nach Branche, Standort oder strategischer Bedeutung auszuwählen. Obwohl einige Gruppen gezielt versuchen, über den Zugang zu umsatzstarken Unternehmen höhere Lösegeldforderungen durchzusetzen, zeigen die Untersuchungsergebnisse, dass die Mehrheit der Ransomware-Angriffe kleine Unternehmen trifft. Die Gründe hierfür liegen auf der Hand: Begrenzte Budgets und fehlende eigene Ressourcen für Cybersicherheit erhöhen die…

-

Am 28. Januar heißt es wieder: Den Datenschutz kritisch prüfen und geeignete Sicherheitsmaßnahmen ergreifen

Am 28. Januar* jährt sich der Europäische Datenschutztag mit dem Ziel, sowohl die Unternehmen als auch die Bürger für den Schutz ihrer Daten zu sensibilisieren. Mit einem Motivationsappell gibt Sophos-Sicherheitsexperte Chester Wisniewski fünf Tipps, die wirklich jeder umsetzen kann. „Der Datenschutztag soll uns daran zu erinnern, wie wichtig Verschlüsselung für den Schutz unserer Daten vor unerwünschter Spionage und Datenschutzverletzungen ist. Seit der Veröffentlichung der NSA-Enthüllungen durch Edward Snowden sind nun fast 13 Jahre vergangen, und wir kämpfen immer noch um die Einhaltung der End-to-End-Verschlüsselung, zuletzt im Streit um die Chat-Kontrolle. Backdoors sowie übermäßige Zugriffsrechte sind problematisch. Wir haben gesehen, wie zahlreiche amerikanische Technologieunternehmen von Cyberkriminellen wie LAPSUS$ und Scattered Spider…

-

Cybersicherheit 2026: Der Mensch muss neben KI eine maßgebliche Rolle spielen

Die Cybersicherheit wird im Jahr 2026 von noch mehr Extremen geprägt sein. Wie gelingt die Verteidigung gegen rasend schnelle Angriffe in neuer Dimension, und welche Rolle spielt das menschliche Urteilsvermögen angesichts zunehmender KI und Automatisierung? Die Experten von Sophos sehen den Menschen in entscheidender Rolle. KI ist die Technologie, die Cyberabwehrmaßnahmen schneller, intelligenter und effektiver gestaltet. Sie ist aber auch die treibende Kraft, die Cyberangriffe beschleunigt und intensiviert. Gleichzeitig werden Unternehmen mit einer weniger auffälligen, aber ebenso bedeutenden Bedrohung konfrontiert sein: dem operativen Burnout. Dieser ist ein Ergebnis aus übermäßiger Automatisierung, welche die menschlichen Kapazitäten übersteigt. Im Jahr 2026 ist die Cyberverteidigung in Unternehmen so wichtig wie nie zuvor, wobei…

-

2025 geht, 2026 kommt – ein Rück- und Ausblick in Sachen Cyberkriminalität

Cyberangriffe werden raffinierter, schneller und unberechenbarer: 2025 hat gezeigt, wie stark sich Bedrohungsakteure weiterentwickeln. Und 2026 wird in Sachen Cyberbedrohungen noch einmal eine Schippe drauflegen. Wo wir heute stehen – was 2025 wichtig war: Die Bedrohungslandschaft 2025 zeigt, wie sich Cyberrisiken auf mehreren Ebenen ausweiten. Staatliche und kriminelle Akteure passen sich schnell an, finden neue Angriffspfade und stellen die Verteidigung weltweit vor Herausforderungen. Zu den wichtigsten Trends, die das aktuelle Umfeld prägen, gehören: Westliche Bedrohungsakteure befeuern Ransomware Ransomware-Gruppen wie Scattered Spider oder DragonForce verschärfen die Krise mit ebenso dreisten wie professionellen Kampagnen, die häufig mit gestohlenen Zugangsdaten und Identitätsmissbrauch beginnen. Mit ‚westlichen Bedrohungsakteuren‘ sind dabei vor allem englischsprachige, nicht-russischsprachige Cybercrime-Gruppen gemeint, die…

-

Sophos-Studie zeigt Licht und Schatten bei der Cyberabwehr in der Produktions- und Fertigungsindustrie

Sophos veröffentlicht heute seinen aktuellen Report „State of Ransomware in Manufacturing and Production 2025“. Die Studie zeigt, dass Unternehmen im Produktionssektor im Vergleich zu früheren Studienergebnissen heute besser in der Lage sind, Ransomware-Angriffe zu stoppen, bevor Daten verschlüsselt werden. Allerdings setzen die Angreifer zunehmend auf den Diebstahl von Daten, um damit den Druck für reine Erpressungstaktiken aufzubauen. Eine der Folgen: Mehr als die Hälfte der betroffenen Fertigungsunternehmen bezahlten trotz verbesserter Abwehrmaßnahmen das Lösegeld. Die zentralen Ergebnisse des Sophos State of Ransomware in Manufacturing and Production Reports sind: Sinkende Verschlüsselungsraten, aber veränderte Angriffstaktiken: 40 Prozent der Angriffe auf Produktionsunternehmen führten zu einer Datenverschlüsselung. Dies ist der niedrigste Wert seit fünf Jahren und ein Rückgang gegenüber…

-

Vom Randthema zur Führungsaufgabe: Cybersicherheit erreicht die Chefetagen

Die Sophos-Managementstudie „Chef, wie hältst du’s mit der Cybersicherheit?“ zeigt über drei Erhebungsjahre hinweg (2022, 2024, 2025), wie sich Wahrnehmung, Verantwortung und persönliche Nähe der Chefetagen zum Thema verändert haben. Cybersicherheit ist heute auf der Führungsebene etabliert und bleibt ein Thema, das Chefinnen und Chefs gleichermaßen beschäftigt wie beunruhigt. 2022: Hohe Selbstsicherheit, geringe Verunsicherung Im Jahr 2022 bestätigten 32,3 Prozent der Unternehmen in Deutschland, 37,3 Prozent in Österreich und 47,1 Prozent in der Schweiz, dass die Relevanz von IT-Sicherheit weiter zugenommen habe. Dennoch galt Cybersicherheit damals überwiegend als operative IT-Aufgabe; nur 1,9 Prozent der Firmen mit mehr als 200 Beschäftigten verorteten die Verantwortung auf Geschäftsführungsebene. Trotz der angespannten weltpolitischen Situation und des Kriegs…

-

Sophos integriert Cyber-Intelligenz in Microsoft Security Copilot und Microsoft 365 Copilot

Sophos, ein weltweit führender Anbieter innovativer Sicherheitslösungen zur Abwehr von Cyberangriffen, hat heute die allgemeine Verfügbarkeit neuer Integrationen bekannt gegeben. Diese verbinden Sophos Intelix, ein umfassendes Repository für Cyber-Bedrohungsinformationen, mit Microsoft Security Copilot und Microsoft 365 Copilot. Die auf der Microsoft-Ignite-Konferenz in San Francisco vorgestellten Integrationen ermöglichen es Unternehmen jeder Größe, in Echtzeit auf die Bedrohungsinformationen von Sophos innerhalb der KI-gestützten Umgebungen von Microsoft zuzugreifen. Das Resultat ist eine gestärkte Cyberabwehr und eine effektive Reaktion auf Bedrohungen. Täglich verarbeitet Sophos über 223 Terabyte Telemetriedaten auf seiner Sophos-Central-Plattform, generiert über 34 Millionen Erkennungen und blockiert automatisch mehr als 11 Millionen Bedrohungen. Diese globale Sensorik fließt kontinuierlich in die Entwicklung von Sophos-Produkten…

-

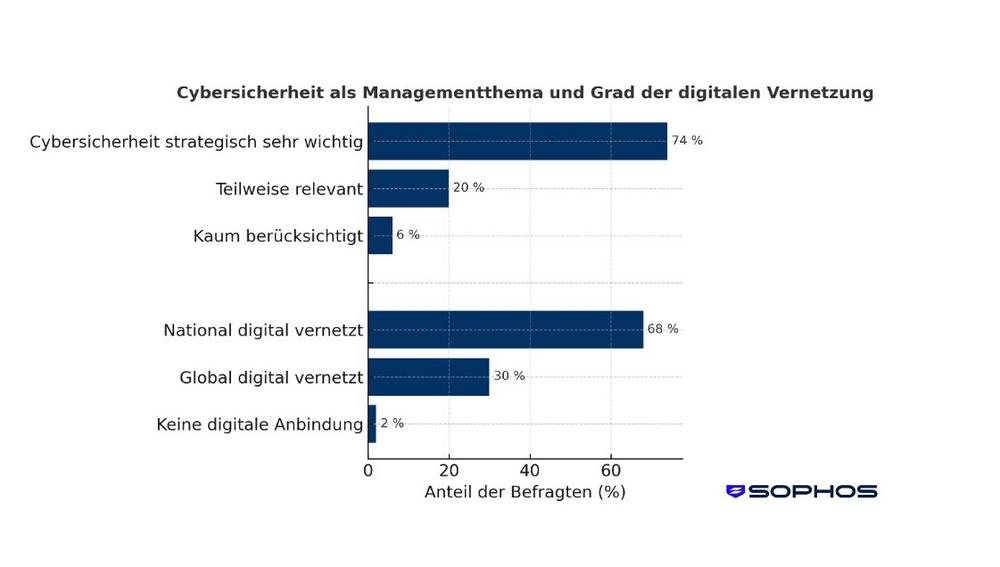

Cybersicherheit in der Logistik: Auf dem Weg ins Zentrum strategischer Entscheidungen

Sophos-Umfrage zeigt:Die hohe Vernetzung in der Logistik erweist sich als Segen wie Fluch. Mit der Effizienz steigen auch Bedrohungen für die Datensicherheit. Die Branche verankert Cybersicherheit daher zunehmend auf der Führungsebene. Wo früher Papier, Telefon und Fax reichten, fließen heute Datenströme zwischen Lagern, Fahrzeugen und Partnern rund um den Globus. Damit wächst nicht nur die Effizienz, sondern auch die Abhängigkeit von sicheren IT-Infrastrukturen. Immer mehr Unternehmen erkennen, dass Cybersicherheit kein Randthema ist, sondern Teil strategischer Unternehmensführung. Eine aktuelle Befragung von Sophoszeigt, wie stark die Branche ihre Sicherheitsstrategien professionalisiert – und warum Cyberschutz zunehmend Chefsache wird. Cybersicherheit wird in der Logistik zunehmend zur Chefsache Fast drei Viertel der befragten Logistikunternehmen sehen Cybersicherheit inzwischen…

-

Die Gefahr lauert in der KI: Verbreitung kompromittierter Sprachmodelle

Das massenhafte Ausrollen von Software ist ein Problem, wenn diese bereits im Auslieferungszustand oder in einem Update kompromittiert ist. Damit erhalten unter Umständen Hunderttausende von Unternehmen eine Software mit Schwachstellen oder gar eingepflanzter Malware, die von Cyberkriminellen ausgenutzt wird. Ähnlich verhält es sich mit der Nutzung von künstlicher Intelligenz (KI) beziehungsweise mit großen Sprachmodellen (LLMs). Unternehmen setzen zunehmend LLMs wie die GPT-Serie von OpenAI, Claude von Anthropic, LLaMA von Meta oder verschiedene Modelle von DeepSeek ein und passen diese für ihre individuellen Zwecke geringfügig an. Diese weit verbreitete Wiederverwendung führt zu einer Homogenität der Modelle über viele Anwendungen hinweg – von Chatbots bis hin zu Produktivitätswerkzeugen. Und sie schafft Risiken:…