-

Schwachstelle bei Windows Server Update Services im Visier der Cyberkriminellen

Forscher der Sophos Counter Threat Unit (CTU) haben aufgedeckt, wie Angreifer eine Schwachstelle in Windows Server Update Services (WSUS) ausnutzen, um sensible Daten von Unternehmen zu stehlen. Die Experten untersuchen die Ausnutzung einer Sicherheitslücke (CVE-2025-59287) zur Remotecodeausführung im Windows Server Update Service (WSUS) von Microsoft, einem systemeigenen IT-Verwaltungstool für Windows-Systemadministratoren. Am 14. Oktober 2025 veröffentlichte Microsoft Patches für die betroffenen Windows Server-Versionen. Nach der Veröffentlichung einer technischen Analyse von CVE-2025-59287 und der Bereitstellung eines Proof-of-Concept-Codes (PoC) auf GitHub veröffentlichte Microsoft am 23. Oktober ein außerplanmäßiges Sicherheitsupdate. Am 24. Oktober entdeckte Sophos den Missbrauch einer kritischen Lücke in mehreren Kundenumgebungen. Die Angriffswelle, die sich über mehrere Stunden erstreckte und auf öffentlich zugängliche…

-

Sophos Ransomware-Studie im Gesundheitswesen: Erpressungen auf Höchststand, Lösegeldforderungen gesunken, Stress bei den Teams

In der aktuellen jährlichen Studie „State of Ransomware Healthcare 2025“ untersuchte der Cybersicherheitsanbieter Sophos die Erfahrungen mit Ransomware global bei 292 Gesundheitsdienstleistern. Der Bericht beleuchtet Ursachen, Folgen und die Entwicklung dieser Angriffe. Zudem gibt die Studie Auskunft über bisher unerforschte Bereiche: Dazu gehören organisatorische Faktoren, durch die Gesundheitsorganisationen angreifbar wurden, sowie belastende Auswirkungen auf die IT- und Cybersicherheitsteams. Schwachstellen und Kapazitätsprobleme sind die Hauptursachen für Angriffe Zum ersten Mal seit drei Jahren nannten die Befragten im Gesundheitssektor ausgenutzte Schwachstellen mit 33 Prozent als häufigste technische Ursache für Angriffe. Damit überholt diese Art der Attacken die Angriffe aufgrund von kompromittierten Anmeldedaten (18 Prozent), die 2023 und 2024 die häufigste Ursache darstellten. Mehrere…

-

Sophos stellt ITDR-Schutz vor identitätsbasierten Angriffen vor

Sophos kündigt heute sein Sophos Identity Threat Detection and Response (ITDR) für Sophos XDR und Sophos MDR an. Diese neue Lösung überwacht kontinuierlich die Kundenumgebung auf Risiken und Fehlkonfigurationen von Identitäten und durchsucht das Darknet nach kompromittierten Zugangsdaten. Damit ermöglicht sie eine schnelle Erkennung und die Reaktion auf identitätsbasierte Angriffe. Darüber hinaus identifiziert ITDR risikoreiches Benutzerverhalten, welches für ein Unternehmen zur Bedrohung werden könnte. Die Vorstellung von ITDR ist ein bedeutender Meilenstein für Sophos und ein Resultat aus der Übernahme von Secureworks. Sie ist die erste Secureworks-Lösung, die vollständig in die Sophos.Central-Plattform integriert ist und erweitert damit das umfassende Sicherheitsmanagement für die über 600.000 Sophos-Kunden. Sophos ITDR richtet sich gegen identitätsbasierte Angriffe, eine…

-

Vier Fragen entscheiden über mehr Cyber-Resilienz

Die Mehrheit der Unternehmen weltweit setzt inzwischen Lösungen zum Schutz ihrer Endpunkte ein. Branchenweit wird dafür mit ähnlichen Attributen wie „KI-gestützt“, „Next-Gen“ oder „integriert“ kommuniziert. Doch es bestehen erhebliche Unterschiede, insbesondere, wenn Unternehmen von reiner Prävention zu strategischer und ganzheitlicher Detection & Response übergehen, um die Resilienz zu stärken. Dass Resilienz ein Top-Thema in jedem Unternehmen sein sollte, belegen die aktuellen Studienergebnisse von Sophos: Laut dem Sophos State of Ransomware Report 2025 lag die durchschnittliche Lösegeldsumme nach einem Ransomware-Angriff bei rund einer Million US-Dollar und bei weiteren 1,5 Millionen Wiederherstellungskosten on-top. Zudem zeigt der Sophos Threat Report 2025, dass Ransomware etwa 70 Prozent der Sophos Incident Response-Fälle bei kleinen Unternehmenskunden ausmachte. Bei mittelständischen…

-

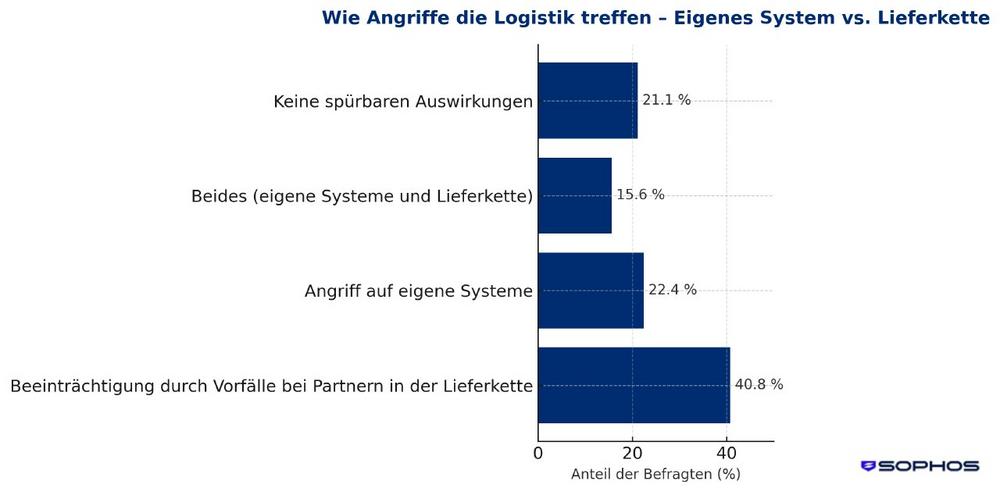

Logistikbranche im Visier:

Sophos-Befragung zeigt: Die Branche erkennt die strategische Bedeutung von Cybersicherheit, bleibt aber anfällig. Fast 80 Prozent der Betriebe waren schon von Cyberangriffen betroffen, insbesondere durch Schwachstellenin der Lieferkette oder menschliche Fehler. Die Logistikbranche hat die Bedeutung von Cybersicherheit erkannt, in der täglichen Praxis bleibt sie jedoch verletzlich. Das ist eines der Ergebnisse einer aktuellen Befragung von Sophos unter 147 Fach- und Führungskräften aus Logistikunternehmen in Deutschland. Insgesamt 78,8 % der Befragten berichten hier, dass ihr Betrieb bereits direkt oder indirekt von einem Cyberangriff betroffen war. Besonders häufig trifft es Betriebe demnach über ihre Partner in der Lieferkette. Schwachstellen im Netzwerk der Partner Die meisten Vorfälle entstehen der Befragung zufolge nicht…

-

Sophos Advisory Services: Sophos startet Beratungsdienste zur Stärkung der proaktiven Cybersecurity-Resilienz

Sophos stellt heute die neuen Sophos Advisory Services vor. Der Beratungsdienst besteht aus einer Suite von Security-Testservices, die zur Identifikation potenzieller Lücken in der Sicherheitsarchitektur von Organisationen entwickelt wurde. Das Angebot besteht aus externen und internen Penetrationstests, WLAN-Penetrationstests sowie Sicherheitsbewertungen für Webanwendungen. Es hilft Organisationen ihre Abwehrkräfte gegen Cyberangriffe zu stärken und die bestehenden Sicherheitsinvestitionen zu optimieren. Unabhängig von der Größe oder dem Sicherheitsbedürfnis einer Organisation ist die Bewertung der Cybersicherheitslage entscheidend, um Bedrohungsakteuren einen Schritt voraus zu sein, regulatorische Anforderungen zu erfüllen sowie Vertrauen bei Kunden, Partnern und Stakeholdern aufzubauen. Der Sophos Report „State of Ransomware 2025“ bestätigt, dass die Hauptursache für Ransomware-Angriffe ausgenutzte Schwachstellen sind. 65 Prozent der befragten Organisationen geben im Report an, dass bekannte oder unbekannte…

-

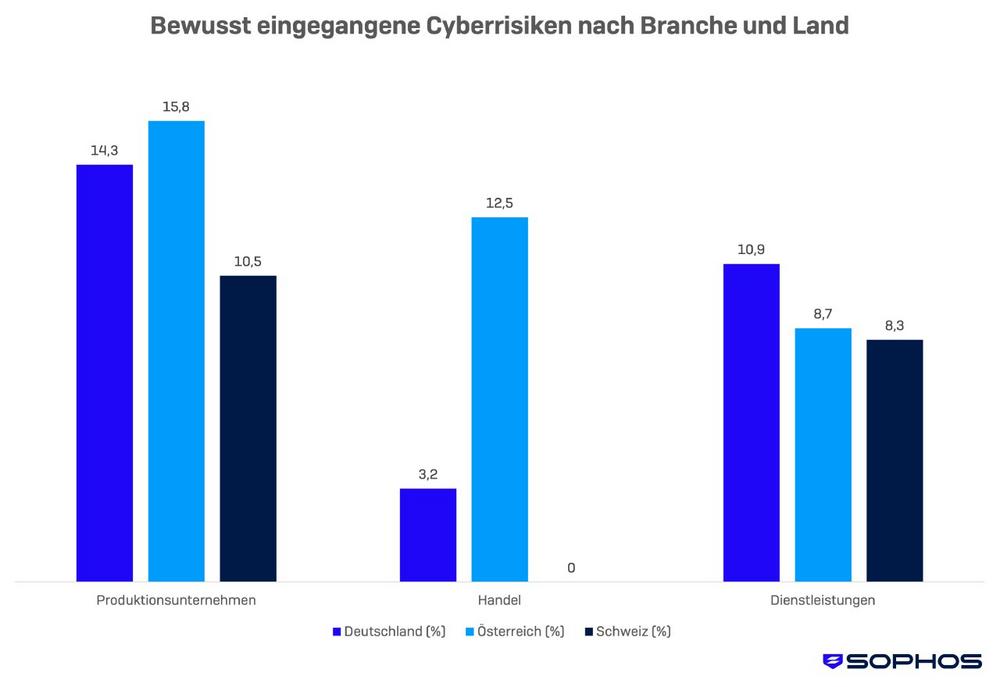

Fehlendes Geld ist der größte Feind für Cybersicherheit

Unternehmen in Deutschland, Österreich und der Schweiz sind beim Thema Cybersicherheit auf den ersten Blick gut aufgestellt: In allen drei Ländern gibt eine klare Mehrheit von über 80 Prozent der Befragten an, dass sie noch keine Cybersicherheitsmaßnahme verworfen haben. Doch wenn es Hindernisse gibt, dann liegt es fast immer am Budget. Das zeigen aktuelle Zahlen aus der Management-Studie von Sophos in Deutschland, Österreich und der Schweiz. Hohe Umsetzungsbereitschaft – aber nicht grenzenlos In Deutschland sagen 81 Prozent, in Österreich 84 Prozent und in der Schweiz 80 Prozent der befragten C-Level-Entscheider:innen, dass in ihren Unternehmen noch keine Maßnahme zum Cyberschutz verworfen wurde. Das entspricht zunächst einer hohen Umsetzungsbereitschaft. Dennoch berichtet jedes…

-

Alte Technik, neue Risiken: Fast jedes zweite Produktionssystem ist über fünf Jahre alt

Gebaut für die Ewigkeit, anfällig für Cyberangriffe Die Steuerungssysteme in deutschen Produktionshallen sind echte Langstreckenläufer. Bei knapp der Hälfte aller 211 befragten Unternehmen (48,8 Prozent) sind die kritischen Systeme bereits fünf bis zehn Jahre im Einsatz. In Betrieben mit 250 bis 999 Mitarbeitenden ist es sogar etwas mehr als die Hälfte. Noch älter – über zehn Jahre – sind die Systeme bei 11,4 Prozent der Befragten. Ihre mechanische Zuverlässigkeit ist ein Qualitätsmerkmal, aus Sicht der Cybersicherheit jedoch ein wachsendes Problem. „Produktionssysteme sind robust gebaut und laufen oft jahrzehntelang zuverlässig. Doch gerade diese Langlebigkeit bringt in Zeiten wachsender Cybergefahren auch Risiken mit sich“, erklärt Michael Veit, Security-Experte bei Sophos. „Was…

-

Sophos auf der it-sa: Neuer Markenauftritt, Channel-Offensive und Enterprise-Lösungen

40 Jahre Sophos und Integration von Secureworks Erstmals seit der Übernahme von Secureworks zu Beginn des Jahres tritt das Unternehmen auf dem europäischen Markt als vereinte Organisation auf. Sophos verfügt jetzt über die Expertise von über 5.000 Mitarbeitenden, betreut weltweit mehr als 600.000 Kunden und zählt über 30.000 Nutzer von Managed Detection and Response (MDR). Parallel dazu feiert Sophos in diesem Jahr sein 40-jähriges Bestehen und präsentiert sich seit August mit einem neuen Markenauftritt. Sophos Schwerpunkte auf der it-sa Mit der Einbindung der Secureworks Taegis-Plattform etabliert sich Sophos zusätzlich zum angestammten Business noch mehr zum bedeutenden Akteur im Enterprise-Segment und bietet jetzt Next-Gen-SIEM-Lösungen an. Ein weiteres Highlight ist das…

-

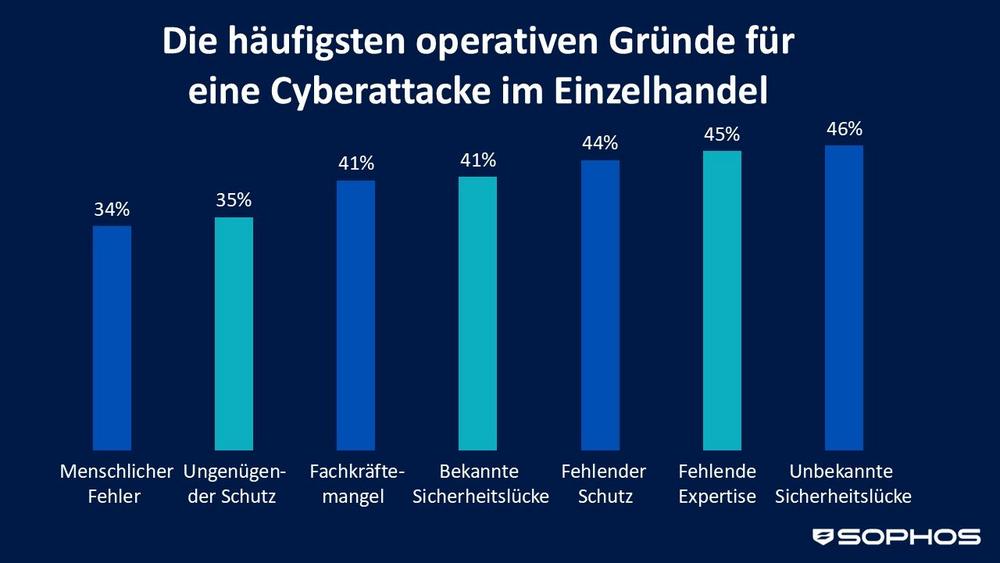

Ransomware setzt Einzelhandel massiv unter Druck: Forderungen steigen, IT-Teams am Limit

Die internationale Sophos-Studie „The State of Ransomware in Retail 2025“ zeigt, wie sich Ursachen, Auswirkungen und Strategien im Umgang mit Ransomware verändern und mit welchen Konsequenzen IT- und Cybersicherheitsteams im Einzelhandel zu rechnen haben. Technisch wie organisatorisch: Standardursachen für Cyberangriffe im Einzelhandel Nach den Vorgängerstudien aus den Jahren 2023 und 2024 nannten Einzelhändler ausgenutzte Schwachstellen zum dritten Mal in Folge als häufigste technische Ursache für Ransomware-Angriffe. In 30 Prozent der Fälle war diese Form der kriminellen Infiltration nach wie vor ausschlaggebend. Auch operative Faktoren trugen dazu bei, dass Einzelhandelsunternehmen Opfer von Ransomware werden. Am häufigsten nannte fast die Hälfte (46 Prozent) der Befragten unbekannte Sicherheitslücken als initialen Einstiegspunkt für die Kriminellen. Dicht…