-

Wie KI die Zukunft der Arbeit neu definiert

Laut World Economic Forum werden bis 2030 rund 22 Prozent der heutigen Jobs neu entstehen oder wegfallen; zugleich verlieren etwa zwei Fünftel der heute geforderten Fähigkeiten an Relevanz. 63 Prozent der Arbeitgeber nennen fehlende Kompetenzen als größte Hürde ihrer Transformation. Statische Jobrollen weichen dynamischen Skills, die von der KI in Echtzeit erkannt, abgebildet und verwaltet werden müssen. Unternehmen stehen damit unter Zugzwang: Sie müssen HR als Kernaufgabe verstehen, genauso wie Change Management und Training der Mitarbeitenden im Umgang mit KI. Künstliche Intelligenz gilt als Hebel, weil sie Routineaufgaben automatisieren, Lernprozesse personalisieren und Kompetenzen transparent machen kann. Doch ohne Akzeptanz und Befähigung der Mitarbeitenden bleibt das Potenzial der KI ungenutzt. Wie…

-

CEOs übernehmen die Führung bei der KI-Transformation

Durch den Einsatz von KI-Technologien wie maschinellem Lernen, Sprach- und Bilderkennung sowie datenbasierter Unterstützung bei Entscheidungen können Unternehmen Prozesse automatisieren, Entscheidungsfindungen optimieren und neue Geschäftsmodelle entwickeln. Die Potenziale reichen von der Verbesserung der Kundeninteraktion über präzisere Prognosen für die Produktion bis hin zur intelligenten Analyse großer Datenmengen. Gleichzeitig stehen Unternehmen beim Einsatz von KI vor erheblichen Herausforderungen. Dazu zählen technologische Hürden bei der Integration von KI-Lösungen in bestehende Systeme, die Sicherstellung von Datenqualität und Datenschutz sowie die ethische Verantwortung bei automatisierten Entscheidungen. Die strategische Implementierung von KI erfordert daher eine sorgfältige Planung, die kontinuierliche Schulung der Mitarbeitenden und eine kritische Reflexion über den gesellschaftlichen und wirtschaftlichen Einfluss dieser Technologien. Alan…

-

Der Innovationsmotor läuft wieder – wenn wir ihn lassen

Deutsche Unternehmen haben alle Voraussetzungen, um im globalen KI-Rennen vorne mitzuspielen. Was fehlt, ist der Mut zum Umdenken. Deutschland steht an einem Wendepunkt. Während ein Start-up binnen Monaten zum Unicorn werden kann, dauert die Umsetzung einer KI-Strategie in etablierten Konzernen oft Jahre. Diese Diskrepanz zeigt, dass nicht die Technologie uns bremst – es ist unsere Mentalität. Die gute Nachricht: Künstliche Intelligenz bietet deutschen Unternehmen die Chance, ihre Innovationsführerschaft zurückzuerobern. Die Technologie ist da: AWS Bedrock, Microsoft Azure AI, all das funktioniert heute schon hervorragend. Die entscheidende Frage ist, wie wir diese Möglichkeiten in konkrete Geschäftsmodelle übersetzen. Von der Dampfmaschine zur Denkmaschine Was die Dampfmaschine für körperliche Arbeit war, ist KI…

-

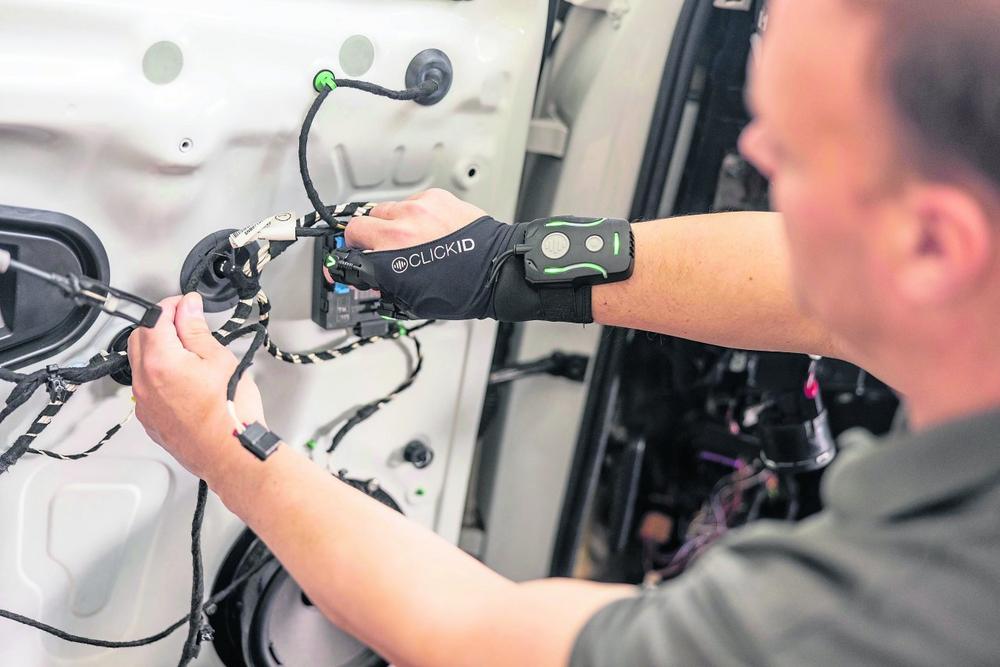

Smartes Wearable für fehlerfreie Montage

Digitale Hilfsmittel kamen zunächst vor allem aus Sicherheitsgründen zum Einsatz, zum Beispiel zur Ortung von Mitarbeitenden, die alleine arbeiten. Heute entfalten sie ihren Nutzen besonders in Logistik und Produktidentifikation, etwa durch smarte Handschuhe, die Barcodes und Smarttags direkt erkennen. Auch in der Qualitätssicherung gewinnen sensorbasierte Systeme zunehmend an Bedeutung: Datenbrillen oder andere tragbare Geräte erfassen Arbeitsprozesse in Echtzeit und unterstützen die Mitarbeitenden. Parallel dazu wächst die Komplexität der Produktion, denn Multi-Customizing sorgt dafür, dass nahezu jedes Fahrzeug individuell gefertigt wird. Diese Vielfalt erhöht die Anforderungen an die manuelle Montage und birgt das Risiko, einzelne Prozessschritte oder Bauteile zu übersehen. Um dieser Herausforderung zu begegnen, rücken digitale Assistenzsysteme verstärkt in den…

-

Mit KI die Zukunft der Luftfahrt gestalten

Flughäfen sind Hochleistungsmaschinen – und der Turnaround ist ihr Herzschlag: Im kurzen Zeitfenster zwischen der Landung eines Flugzeugs und dem Abflug zum nächsten Ziel müssen eine Vielzahl von Aufgaben wie das Ein- und Aussteigen der Passagiere, das Be- und Entladen von Gepäck, die Reinigung, das Betanken sowie Sicherheitschecks perfekt ineinandergreifen. Viele Prozessschritte, die zwar z. T. auch digital ablaufen, hängen weiterhin vom menschlichen Input ab. Vergessene Rückmeldungen sind alltäglich, Informationen werden geschönt, und die tatsächliche Lage erfährt man oft erst am Telefon. Das ist keine Basis für ein wirksames Steering, sondern ein Nährboden für Verzögerungen, die erhebliche Kosten nach sich ziehen und zudem zu Anschlussproblemen und Kettenreaktionen bei anderen Flügen…

-

Data Performance Days 2025 – Das Event, das Menschen und Daten verbindet

Zwei Tage voller Inspiration, Austausch und praxisnaher Insights rund um die Themen Data, KI, Analytics und digitale Transformation erwarten die Teilnehmenden. Unter dem Motto „Das Event, das Menschen und Daten verbindet“ steht der Mensch im Mittelpunkt. Denn erfolgreiche Datenstrategien entstehen nicht nur durch Technologie, sondern vor allem durch Zusammenarbeit, Wissenstransfer und gelebte Datenkultur. Die Data Performance Days schaffen genau diesen Raum – für Gespräche auf Augenhöhe, neue Perspektiven und innovative Ideen. Der Haupteventtag am 20. November bietet ein vielseitiges Programm mit Keynotes, Fachvorträgen und interaktiven Sessions in mehreren Themen-Tracks – darunter Data & AI, Data Strategy & Governance sowie Data Products & Data Mesh. Namhafte Speaker aus führenden Unternehmen teilen…

-

Gute Gründe für eine Letztwillige Verfügung

Mit Gedanken über den eigenen Tod setzt sich vermutlich niemand gern auseinander. Und doch ist es wichtig, sich mit dem Thema zu beschäftigen. Mit einer Letztwilligen Verfügung unliebsame Folgen vermeiden Wer kein Testament schreibt, läuft Gefahr, dass Personen erben, denen man eigentlich nichts hinterlassen möchte. Denn ohne Testament greift die gesetzliche Erbfolge – und diese ist oft nicht jedem klar. Dann erben die nächsten Angehörigen, meist Ehepartner und eventuell Kinder, und danach Eltern und Geschwister. In einer nicht-ehelichen Partnerschaft sind dagegen weder Partnerin noch Partner erbberechtigt. Gibt es gar keine Angehörigen, fällt das gesamte Erbe an den Staat. Wer sich langsam dem Ruhestand nähert, sollte eine juristisch wasserdichte Nachfolge planen,…

-

Das Agentic Age of AI

Herr Würtz, Fsas Technologies Private GPT ermöglicht es generative KI sicher in Unternehmen zu nutzen. Was unterscheidet es von Diensten wie ChatGPT? Der zentrale Unterschied zu Diensten wie ChatGPT ist das Prinzip der Souveränen KI. Es umfasst technologische, operative, Daten- und normative Souveränität – also die Fähigkeit, eigene ethische und rechtliche Regeln für KI durchzusetzen. Für Unternehmen ist besonders die Datenhoheit entscheidend: Während bei öffentlichen Diensten Dritte Daten extern verarbeiten, erfolgt bei Private GPT die gesamte Verarbeitung in der IT-Infrastruktur des Kunden. So verlassen sensible Informationen nie das Unternehmen – ein entscheidender Faktor im datensensiblen europäischen Markt. Sprechen wir vom „Agentic Age of AI“. Was verbirgt sich dahinter? Das…

-

Wie nutzen deutsche Unternehmen die KI-Implementierung, um ihre globale Wettbewerbstätigkeit und Innovationsfähigkeit zu steigern?

Mit dem EU AI Act schafft Europa erstmals einen umfassenden Rechtsrahmen für den verantwortungsvollen Einsatz von KI. Damit beginnt eine neue Phase: von der Faszination über die Technologie hin zur konkreten Umsetzung in Unternehmen. In Logistik und Industrie beschleunigt KI Prozesse, senkt Kosten und hilft, Klimaeffekte messbar zu machen. Selbst die Luftfahrt profitiert: Intelligente Systeme übernehmen am Boden das Steering und steuern komplexe Abläufe vorausschauend. Auch in Finanz-, Steuer- und Personalarbeit wird KI zum Gamechanger. Laut einer Lünendonk-Studie setzen bereits 75 % aller Steuerkanzleien und bis zu 95 % der Großkanzleien KI ein, vor allem zur Automatisierung von Routineaufgaben. Im Recruiting ermöglicht sie individuelle Kompetenzprofile und personalisierte Lernpfade, abgestimmt auf…

-

Deutschland braucht ein neues Mindset – Go-Live vor Powerpoint

Deutschland glänzt im Labor – und verliert im Markt. Als CEO eines führenden europäischen Technologieunternehmens sehe ich es jeden Tag: Wir sind Weltmeister im Erfinden, in Forschung und Prototypen. Aber wir scheitern viel zu oft daran, daraus marktfähige Produkte und echte Scaleups zu machen. Exzellente Wissenschaft und starke Startups sind vorhanden – doch es fehlt die Marktdurchdringung. Die KI-Entwicklung legt diese Schwäche schonungslos offen: Deutschland und Europa leiden an einer Skalierungslücke. Und die ist kein Technologie-, sondern ein Kultur- und Strukturproblem. Zu viele Silos zwischen Forschung, Wirtschaft und Regulierung verhindern das Zusammenspiel. Ideen versanden, weil Übersetzer fehlen, die Innovationen in Geschäftsmodelle und Märkte überführen. Und weil Wagniskapital und echte…