Fünf Kriterien, die virtuelle Datenräume zu sicheren Datenräumen machen

Um ihre Systeme vor Cyberattacken zu schützen, setzen immer mehr Unternehmen, Organisationen und Behörden für den Datenaustausch auf virtuelle Datenräume. Diese hochgradig sicheren Online-Dokumentenspeicher und Kollaborationsbereiche ermöglichen mehreren Nutzenden einen standortunabhängigen Zugriff auf Dateien, die sie dort in der Regel ohne Größenbeschränkung ablegen und intern oder auch über Unternehmensgrenzen hinweg teilen können. Doch nicht jeder virtuelle Datenraum bietet den gleichen Funktionsumfang. Datei- und Ordnermanagement, Datenschutz, die Verwaltung digitaler Rechte, Dokumentenablagen oder Benutzerfreundlichkeit können durchaus variieren.

Unternehmen, die ihre Daten in virtuellen Datenräumen teilen möchten, sollten bei der Wahl eines Anbietenden vor allem darauf achten, dass dieser über ein umfangreiches Sicherheitskonzept verfügt. Eine zusätzliche Orientierungshilfe bieten Zertifizierungen wie ISO 27001, eine weltweit anerkannte Norm für ein Informationssicherheitsmanagementsystem (ISMS), die festlegt, welche Bedingungen ein sicheres ISMS erfüllen muss. Siegel wie „Made/Hosted in Germany” informieren darüber, dass der Server von einem deutschen Anbietenden gehostet wird, sodass Behörden oder unbefugte Dritte, anders als bei Providern aus den USA, keine Einblicke in geschäftskritische Daten einfordern dürfen.

Ein sicherer Datenraum sollte sich vor allem durch folgende fünf Kriterien auszeichnen:

1. Ende-zu-Ende verschlüsselte Datenübertragung gewährleistet Sicherheit

Personenbezogene Daten sind durch die EU-DSGVO gesetzlich geschützt. Bei sensiblen Dateien, beispielsweise Finanzplänen, Patenten, Verträgen oder technischen Zeichnungen greift dagegen kaum ein gesetzlicher Mindestschutz. Trotzdem können geschäftskritische Informationen für Unternehmen überlebenswichtig sein und unterliegen einer strikten Geheimhaltung. Eine Offenlegung kann ernste Konsequenzen zur Folge haben, angefangen vom Betriebsstillstand, über Rufschädigung bis hin zu drastischen finanziellen Einbußen.

Im Gegensatz zu einer herkömmlichen Content-Collaboration-Plattform werden die Dateien in einem virtuellen Datenraum vollständig Ende-zu-Ende-verschlüsselt übertragen und abgelegt. Da sie an einem komplett separaten, durch Kontrollen gesicherten Ort gespeichert sind, ist es für Cyberkriminelle so gut wie unmöglich, unberechtigt auf Daten zuzugreifen und diese zu kompromittieren. Ein vorgeschalteter Virenscanner kann zusätzliche Sicherheit bieten.

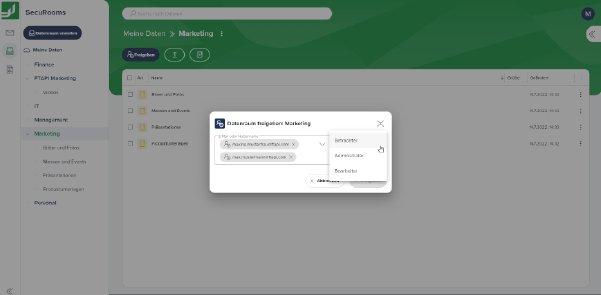

2. Flexible, feingranulare Rechtevergabe

Nur ein klar definierter Empfängerkreis darf zu einem virtuellen Datenraum Zugang erhalten. Jeder Projektbeteiligte sollte dabei – ganz im Sinne des Zero-Trust-Ansatzes – ausschließlich die Zugriffsrechte erhalten, die er oder sie für die jeweilige Rolle benötigt. Externe Partner können etwa nur Leserechte bekommen und Daten herunterladen. Mitarbeitende dagegen dürfen hinzufügen, löschen oder im größeren Rahmen Daten verwalten. Die Rechte können für den gesamten Datenraum vergeben werden oder nur für Teilbereiche, etwa für einzelne Dokumente.

Über Aktivitätsprotokolle behalten Admins dabei stets die genaue und transparente Übersicht über alle Prozesse im Datenraum. Sie können beispielsweise nachverfolgen, wer Dokumente angezeigt, heruntergeladen oder bearbeitet hat. Auf diese Weise ist es möglich, die Datenspuren präzise nachzuvollziehen und die Datensouveränität innerhalb des Unternehmens zu stärken.

3. Zwei-Faktor-Authentifizierung

Ein zweistufiges Authentifizierungssystem ist eine effektive zusätzliche Sicherheitsmaßnahme, um unberechtigte Zugriffe zu verhindern. Für die Authentifizierung müssen sich Nutzende am System neben ihren Zugangsdaten mittels eines zusätzlichen Faktors ausweisen – beispielsweise durch spezielle Sicherheitstoken oder das Smartphone. Auf diese Weise erhalten Unbefugte keinen Zutritt zum Datenraum. Auch dann nicht, wenn Passwörter in falsche Hände gelangen sollten.

4. Ortsunabhängiger Zugriff

Mitarbeitende und Projektteilnehmende können auf virtuelle Datenräume ortsunabhängig zugreifen. Egal, ob vom Laptop zuhause oder vom Smartphone unterwegs, die sichere Aufbewahrung und Weitergabe vertraulicher Geschäftsinformationen ist dabei in keinem Moment gefährdet. Die Dateien werden in nahezu unbegrenzter Größe verschlüsselt abgelegt und für ausgewählte Kollegen, Partner oder Kunden freigegeben. Für international operierende Unternehmen sind virtuelle Datenräume darüber hinaus eine adäquate Möglichkeit, um sensible oder zeitkritische Informationen einer großen Zahl von Projektbeteiligten über Abteilungs- und Standortgrenzen hinweg zum Lesen und Bearbeiten zur Verfügung zu stellen.

5. Sicherer Betrieb in der Cloud

Vieles spricht dafür, virtuelle Datenräume in einer Cloud zu betreiben, liegt doch der Sicherheitsstandard von Cloud-Providern in der Regel höher als bei firmeneigenen Servern. Da die Verantwortung für die Wartung und Erstellung von Backups beim Datenraum-Anbietenden liegt, werden Updates und neue Features automatisch eingespielt, meist über Nacht, um unnötige Ausfallzeiten zu vermeiden. Damit sind die Systeme immer auf dem neuesten Stand und mögliche Schwachstellen werden effizient geschlossen. Außerdem gehören professionelle, hochsichere Rechenzentren sowie die Einhaltung von gesetzlichen Vorgaben wie der DSGVO hier zum Standard.

In den aktuellen Zeiten des digitalen Umbruchs sind Unternehmen für sichere Freigaben, strikte Zugriffskontrollen und ein effizientes, gleichzeitig aber geschütztes Teilen von Informationen zunehmend auf digitale Plattformen angewiesen. Virtuelle Datenräume schließen dank ihrer Sicherheit und transparenten Benutzerfreundlichkeit hier eine kritische Lücke. Sind die browserbasierten Datenräume, die Geräte-unabhängig und ohne Download und Installation von Clients funktionieren, einmal vom Unternehmen und den Mitarbeitenden adaptiert, wird sich die Verwendung anderer, kostenfreier Lösungen verringern und das Entstehen einer Schatten-IT vermieden.

Über den Autor:

Kornelius Brunner ist Chief Product Officer des Spezialisten für sichere Datenworkflows, FTAPI Software GmbH. Er greift auf fast 20 Jahre Erfahrung in den Bereichen Software Engineering und Product Management zurück und verantwortet seit 2022 die strategische und operative Weiterentwicklung des Produktportfolios bei FTAPI.

Das Münchener Software-Unternehmen FTAPI bietet eine umfassende Plattform für einfache und sichere Daten-Workflows und Automatisierung. Damit verbindet FTAPI Menschen, Daten und Systeme sicher, schnell und einfach. Seit 2010 vertrauen über 2.000 Unternehmen und mehr als eine Million aktive Nutzer*innen auf die Produkte SecuMails, SecuRooms, SecuForms und SecuFlows – egal ob es um das Senden oder Empfangen von Daten, den strukturierten Dateneingang, das Teilen von vertraulichen Informationen oder die sichere Automatisierung von Daten-Workflows geht: mit der Secure Data Workflow Plattform von FTAPI sind sensible Daten jederzeit geschützt. www.ftapi.com

FTAPI Software GmbH

Steinerstraße 15f

81369 München

Telefon: +4989230695480

Telefax: +49 (8123) 230695410

http://www.ftapi.com

Web&Tech PR

Telefon: +49 (89) 215264-487

E-Mail: ftapi@webandtech.de

![]()